“Cada maestrillo tiene su librillo”, o al

menos eso dice el refrán. Esto es así, porque existen diferentes maneras de

hacer las cosas. En el artículo de hoy veremos cómo podemos usar herramientas

de Microsoft para el análisis de malware en estos sistemas.

Aunque existen herramientas en el mercado

para realizar muchas de las cosas que haremos hoy, creo que es útil conocer

herramientas que se integran perfectamente con dichos sistemas. No se trata de ningún manual sino de dar a conocer herramientas o tips en un análisis dinámico.

Analizador de tráfico

Aunque Wireshark es muy conocido y suele

ser uno de los más usados. Entre las herramientas de Microsoft se encuentra MicrosoftNetwork Monitor. Este analizador también nos sirve para la

parte de análisis dinámico de tráfico y poder ver donde se conecta el malware en cuestión.

En esta imagen por ejemplo, realizando el

análisis de un Zeus podemos ver el detalle de las conexiones:

En el apartado de la izquierda se aprecia el detalle de las conexiones agrupadas por proceso.

A la derecha ya se puede ver el detalle

de la conexión en concreto, como vemos en otros analizadores de tráfico.

Aunque no estemos acostumbrados a esta

herramienta, es una buena alternativa a otros analizadores.

Análisis de procesos

En los análisis de malware es importante

conocer qué procesos se crean en la máquina después de la ejecución del malware

y así poder comprobar si realiza algún tipo proceso adicional, por ejemplo. El

administrador de tareas que viene por defecto con Windows no es suficiente para

realizar un análisis detallado. En este caso podemos usar Process Explorer, que

nos ayudará en el análisis.

Además Process Explorer nos permite hacer

multitud de cosas, pero por ahora veremos solo algunas de ellas.

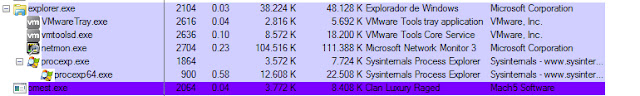

Observamos el Zeus de antes cómo se

presenta en los procesos.

En el listado de archivos dependiendo del

color, por ejemplo, muestra un estado u otro del proceso.

En el caso del proceso que quiero

destacar es el que podemos ver lila, que indica que Process Explorer ha

detectado que este proceso se ejecuta contiene un packer.

Que un software venga empaquetado no

quiere decir que sea malicioso per se, pero al menos conviene mirarlo mas en

detalle si creemos que puede ser sospechoso.

Usando otra de las opciones podemos ver

muchos detalles del proceso. en el caso de que miremos los detalles de un

software de Windows legítimo.

La opción Verify nos permite,

poder verificar la firma del software así podemos comprobar si es legítimo o no. Si el fabricante del software ha

firmado correctamente su software podremos comprobarlo con Process Explorer.

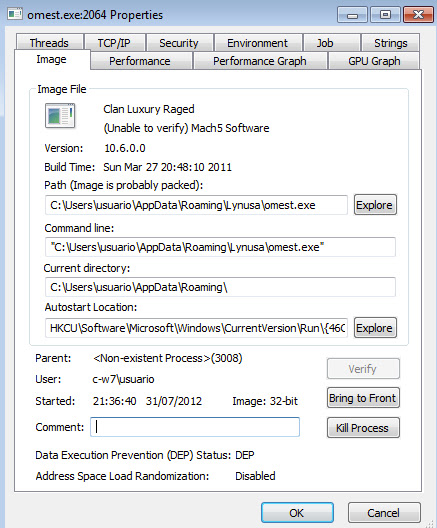

Ahora miramos el proceso de malware

En esta imagen vemos varias cosas

interesantes. Primero que nos avisa que este proceso se iniciará

automáticamente con el arranque de la máquina y nos muestra la rama del

registro por si queremos consultarla.

He intentado verificar la firma del

software pero parece que ha sido imposible por parte de Process Explorer

verificar dicha firma.

Miramos más información que nos da la

aplicación de Sysinternals.

En los strings que ha podido extraer

vemos UPX, archiconocido packer que también se usa en las distribuciones de

malware. La herramienta también nos permite extraer los strings de la memoria.

Autoruns

Otro de los programas que se distribuyen

con la suite de Sysinternals es autoruns.

Este software nos permite entre otras cosas

comprobar qué programas se ejecutan al inicio.

Además permite comparar un análisis

realizado previamente para ver qué cambios que ha habido en el sistema.

Yo he realizado un análisis antes de infectar la máquina y me he guardado

el estado de autoruns.

Seguidamente la máquina ha sido infectada con un Zeus

y he comparado un análisis con el estado anterior.

En verde nos muestra los últimos cambios. En este caso nos muestra la entrada que ha añadido el malware.

En el

apartado del registro también nos muestra la entrada que ha añadido el malware.

Estas

son algunas de las herramientas que pueden ayudar al analista en el análisis

dinámico de malware.

No hay comentarios:

Publicar un comentario

Nota: solo los miembros de este blog pueden publicar comentarios.